Секретная работа в Правительственной школе кодов и шифров в Блетчли Парк

Секретная работа в Правительственной школе кодов и шифров в Блетчли Парк

Алан явился в Правительственную школу кодов и шифров (GC&CS), которую эвакуировали в августе в викторианское поместье Блетчли-Парк. Сам Блетчли представлял собой скучный застроенный кирпичными домами городской округ, затерянный среди кирпичных заводов Бакингемшира. Однако он находился в геометрическом центре интеллектуальной Англии, где главная железная дорога, ведущая из Лондона на север, пересекала ветку, соединяющую Оксфорд и Кембридж. Непосредственно на северо-запад от пересечения железных дорог, на небольшом холме, увенчанном древней церковью, и стоял Блетчли Парк.

По железной дороге в Бакингемшир было эвакуировано 17000 детей из Лондона, в результате население Блетчли увеличилось на двадцать пять процентов. «Тем немногим, кто вернулся (в Лондон), – сказал один городской советник, – было бы просто негде остановиться, и они, возможно, оказались самыми умными, вернувшись в свои халабуды». В этих обстоятельствах прибытие нескольких отобранных для работы в Правительственной школе кодов и шифров джентльменов стало причиной небольшой суматохи. Говорили, что когда профессор Эдкок впервые прибыл на станцию, один маленький мальчик закричал: «Я прочту вашу тайнопись, мистер!», приведя его в сильнейшее замешательство. Позднее местные жители жаловались на бездельников в Блетчли-Парке, и даже писали жалобу члену Парламенте. Прибывшие устроились с жильем – в сердце Бакингемшира было несколько небольших гостиниц. Алана разместили в отеле «Краун Инн» в Шенли Брук-Энд, крошечной деревушке в трех милях севернее Блетчли-Парка, куда он каждый день приезжал на велосипеде. Его хозяйка, миссис Рэмшоу, громко выражала свое недовольство тем, что молодой здоровый мужчина не выполняет свой долг. Иногда он помогал ей в баре.

Первые дни в Блетчли-Парке напоминали переехавшую на новое место профессорскую, обитатели которой из-за домашних неурядиц были вынуждены обедать с коллегами, однако изо всех сил старались не жаловаться. Главным был Кинг, из стариков – Нокс, Эдкок и Берч, более молодые Фрэнк Лукас и Патрик Уилкинсон, а также Алан. Вероятно, опыт кейнсианского Кембриджа был полезен для Алана. В частности, у него завязались отношения с известным криптоаналитиком Диллвином Ноксом, которого современники Алана не считали доброжелательным человеком. В течение следующего года туда прибыли еще более шестидесяти специалистов со стороны.

«Чрезвычайный набор позволил вчетверо увеличить численность криптоаналитиков Службы и почти удвоить общее количество криптоаналитиков». Однако лишь трое из этих первых новобранцев были выходцами из научной среды. Кроме Алана это были У. Г. Уэлчмен и Джон Джеффриз. Гордон Уэлчмен с 1929 г. преподавал математику в Кембридже и был на шесть лет старше Алана. Он специализировался на алгебраической геометрии, области математики, широко представленной в Кембридже в те времена, но никогда не привлекавшей Алана, поэтому их пути прежде не пересекались.

В отличие от Алана, Уэлчмен до начала войны не был связан с GC&CS и поэтому ему, как новичку, Нокс поручил анализировать немецкие позывные, используемые частоты и тому подобное. Как выяснилось, это была работа огромной важности, и Уэлчмен быстро поднял «анализ траффика» на новый уровень. Это позволило идентифицировать различные системы ключей «Энигмы». Важность этого открытия заставила GC&CS поновому оценить проблему и возможности ее решения. Однако никто не мог расшифровать сами сообщения. Существовала лишь «малочисленная группа, которую возглавляли гражданские, и она сражалась с «Энигмой» в интересах всех трех Служб». Сначала в составе группы работали Нокс, Джеффриз, Питер Туинн и Алан. Они обосновались в бывшей конюшне поместья и развивали идеи, которыми поляки поделились незадолго до начала войны.

* * *

Шифровальное дело в те времена было лишено романтического ореола. В 1939 г. работа шифровальщика, хотя и требовала мастерства, была скучной и монотонной. Однако шифрование являлось неотъемлемым атрибутом радиосвязи. Последняя использовалась в войне в воздухе, в море и на земле, и радиосообщение для одного становилось доступно всем. Поэтому сообщения необходимо было делать неузнаваемыми. Их не просто делали «секретными», как у шпионов или контрабандистов. Засекречивалась вся система коммуникации. А это означало ошибки, ограничения и многочасовую работу над каждым сообщением. Однако другого выбора не было.

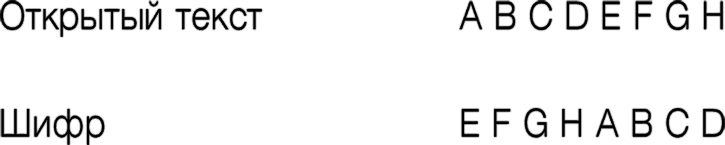

Шифры, применявшиеся в 1930-х годах, основывались не на большой математической сложности, а на простых идеях суммирования и замещения. Идею суммирования никак нельзя было назвать новой. Еще Юлий Цезарь скрывал свои послания от галлов, прибавляя число три к каждой букве, так что буква А становилась буквой D, буква В – буквой Е и т. д. Если выразить это точнее, то такой способ суммирования математики называли модулярным суммированием или суммированием без переноса, потому что оно означало, что буква Y становилась буквой В, буква Z становилась буквой С, как если бы буквы располагались по кругу.

Две тысячи лет спустя идею модулярного суммирования фиксированного числа вряд ли можно было бы считать адекватной, однако ничего принципиально отличного от основной идеи придумано не было. Один важный тип шифров использовал идею «модулярного суммирования», но вместо фиксированного числа применялась изменяющаяся последовательность чисел, образующая ключ, который добавлялся к сообщению.

На практике слова сообщения сначала зашифровывались в числа с помощью стандартной книги шифров. Работа шифровальщика заключалась в том, чтобы взять этот «открытый текст», допустим

6728 5630 8923, взять ключ, допустим,

9620 6745 2397 и сформировать зашифрованный текст

5348 1375 0210 с помощью модулярного суммирования.

Чтобы это можно было как-то использовать, законный получатель должен был знать ключ, чтобы вычесть его и получить «открытый текст». Таким образом, должна была существовать система, с помощью которой отправитель и получатель заранее согласовывали ключ.

Одним из способов сделать это стал принцип «одноразовости». Это была одна из немногих рациональных идей, рожденных в области криптографии в 1930-х годах, она же являлась одной из самых простых. Принцип требовал, чтобы ключ был точно в два приема, одна копия передавалась отправителю, вторая – получателю сообщения. Аргумент в пользу безопасности данной системы заключался в том, что она работала абсолютно случайным образом, как при перетасовке карт или бросании костей, и вражескому криптоаналитику было не за что зацепиться.

Предположим, что зашифрованный текст выглядит как «5673», тогда дешифровщик может подумать, что открытый текст будет «6743», а ключ – «9930», или открытый текст будет «8442», а ключ – «7231». Однако проверить эту догадку будет невозможно, также нет причин предпочесть одну догадку другой. Аргумент в пользу системы базировался на полной бессистемности выбора ключа, который мог в равной степени состоять из всех возможных цифр, в противном случае криптоаналитик имел бы причину предпочесть одну догадку другой. И в самом деле, поиск системы в абсолютном хаосе – это работа как для криптоаналитика, так и для ученого.

По британской системе были изготовлены шифровальные блокноты для одноразового использования. Помимо случайного выбора ключа, ни одна из страниц не использовалась дважды, и к блокнотам не имели доступа посторонние, поэтому система была защищена от случайных ошибок и безопасна. Однако она была построена на создании колоссального количества ключей, равного по объему максимуму того, что мог потребовать канал связи. Предположительно, выполнение этой неблагодарной задачи было возложено на женщин из Строительной секции (Construction Section) GC&CS, которую с началом войны эвакуировали не в Блетчли, а в Мэнсфилд Колледж в Оксфорде. Что касается использования системы, то и оно не доставляло большого удовольствия. Малькольм Маггеридж, который работал в секретной службе, считал ее «трудоемкой работой, в которой я всегда был слаб. Во-первых, нужно было вычитать из групп чисел в телеграмме соответствующие группы из так называемого одноразового шифровального блокнота; затем смотреть в книге шифров, что означают получившиеся группы. Любая ошибка в вычитании или, что еще хуже, в вычтенных группах – и все можно выбрасывать. Я пахал до потери пульса, ужасно путался, и если надо было, то начитал все сначала….»

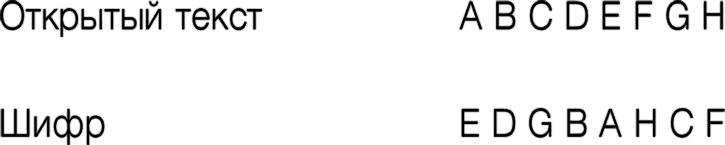

В качестве альтернативы можно было использовать систему шифрования, основанную на идее «замещения». В простейшем виде она применялась для головоломок-криптограмм, которые решали любители «Принстонской охоты за сокровищами». По этой системе одна буква алфавита заменялась другой по заранее определенному принципу, например:

так что слово TURING превращается в VNQOPA. Такой простой или «моноалфавитный» шифр можно было легко разгадать, проверив частоту использования букв, общих слов и т. д. Фактически проблема при решении таких головоломок возникала лишь тогда, когда составитель включал в нее необычные слова вроде XERXES (Ксеркс), чтобы затруднить разгадку. Такая система была слишком примитивной для использования в военных целях. Однако в 1939 г. использовались системы, которые были немногим сложнее. Сложность их заключалась в применении нескольких алфавитных замещений, используемых по принципу ротации или в соответствии с другими несложными схемами. Немногие существовавшие инструкции и учебники по криптологии были, в основном, посвящены таким «полиалфавитным» шифрам.

Немного более сложной была система, в которой шло замещение не отдельных букв, а 676 возможных пар букв. Одна британская шифровальная система тех лет была основана на этом принципе. Она сочетала использование этого принципа и книги шифров. Система использовалась британским Торговым флотом.

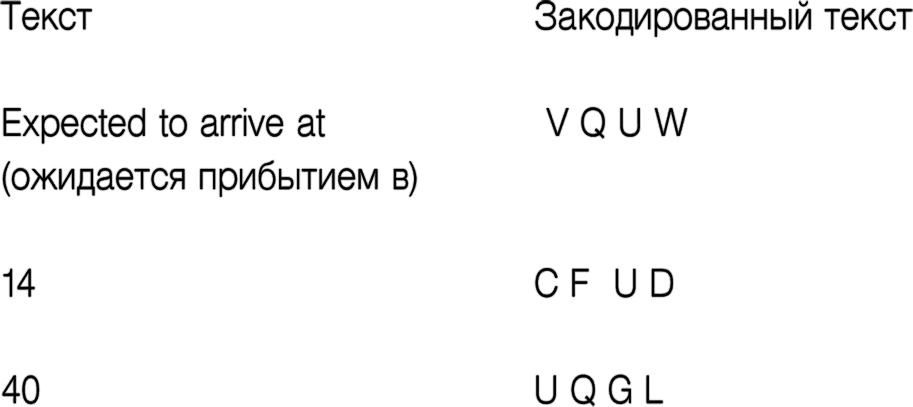

Сначала шифровальщик должен был закодировать сообщение кодом торгового флота, например:

Следующим шагом было дополнение до четного числа строк, поэтому шифровальщик добавлял слово, не несущее никакого смысла, например,

Balloon Z J V Y

После этого сообщение нужно было зашифровать. Шифровальщик брал первую вертикальную пару букв, т. е. VC, и искал ее соответствие в таблице буквенных пар. В таблице значилась другая буквенная пара, например, ХХ. Подобным образом шифровальщик заменял все остальные пары букв сообщения.

Добавить здесь особо нечего, за исключением того, что, как и в системе шифрования «с суммированием», процесс был бесполезен в случае, если законный получатель не знал, какая таблица замещения используется. Если, скажем, предварить передачу информацией «Таблица номер 8», то это может позволить криптоаналитику противника собрать и систематизировать сообщения, зашифрованные с использованием той же самой таблицы, и попробовать взломать шифр. Поэтому здесь также использовались некоторые способы сокрытия информации. С таблицами печатался список последовательностей из восьми букв, например, «B M T V K Z M D». Шифровальщик выбирал одну из этих последовательностей и добавлял ее к началу сообщения. Получатель, имевший такой же список, мог видеть, какая таблица используется.

Этот простой пример показывает самый общий принцип. В практической криптографии (что отличает ее от составления отдельных головоломок) часть передаваемого сообщения обычно содержит не сам текст, а инструкции по дешифровке. Такие элементы передачи, которые скрыты в ней, называются индикаторами. В системе с одноразовыми шифровальными блокнотами могут применяться индикаторы, указывающие, какую страницу блокнота следует использовать. Фактически, если все «не разжевано» в полном объеме заранее, детально, если существует малейшая вероятность двусмысленности или ошибки, то в сообщение должен был скрываться какой-нибудь индикатор.

* * *

Это, бесспорно, пришло на ум Алану, который, по меньшей мере, с 1936 года размышлял о «самом общем виде кода или шифра». Такая смесь инструкций и данных внутри одной передачи напоминала о его «универсальной машине», которая сначала расшифровывает «номер описания» в инструкцию, а затем применяет эту инструкцию к содержанию ленты-накопителя. На самом деле любая шифровальная система может рассматриваться как «сложный механический процесс» или машина Тьюринга, используя не просто правила сложения и замещения, но и правила того, как найти, применить и передать сам метод шифрования. Хорошая криптография базируется на создании целого свода правил, а не того или иного сообщения. И серьезный криптоанализ предполагает работу по их раскрытию, воссозданию всего механического процесса, проделанного шифровальщиками, с помощью анализа всей массы сигналов.

Возможно, шифровальная система торгового флота и не являлась последним словом с точки зрения сложности, но хорошо функционировала на обычных суда и находилась почти на пределе возможностей ручного метода. Кто угодно мог мечтать о создании более безопасной системы, но если процедура шифрования становилась слишком длинной и сложной, это приводило только к дополнительным задержкам и ошибкам. Однако если использовались шифровальные машины, которые перенимали часть «механической работы» шифровальщика, то ситуация начинала выглядеть совсем по-другому.

В этом отношении Британия и Германия вели симметричную войну, используя очень похожие машины. Фактически каждая немецкая официальная радиопередача была зашифрована с помощью машины «Энигма». Британцы использовали машину «Тайпекс», правда, не настолько широко. Она применялась в сухопутных войсках и в большей части королевских ВВС; министерство иностранных дел и Адмиралтейство сохранили собственные ручные шифровальные системы, основанные на книгах. «Энигма» и «Тайпекс» в равной степени позволили механизировать базовые операции замещения и суммирования таким образом, что появилась возможность начать практическое применение более сложных систем. Они не делали ничего сверх того, что можно было делать с помощью таблиц в книгах шифров, но дали возможность выполнять эту работу быстрее и точнее.

В существовании таких машин не было никакого секрета. О них знали все – по меньшей мере все, кто получил в качестве школьного подарка книгу Роуза Болла «Математические развлечения и опыты» (Mathematical Recreations and Essays) издания 1938 г. В исправленной главе, написанной криптоаналитиком вооруженных сил США Абрахамом Синковым, говорилось о старых металлических решетках, шифрах Плейфера и тому подобных вещах, а также упоминалось, что «относительно недавно были проведены серьезные исследования в области изобретения машин для автоматической шифровки и расшифровки сообщений. Большая их часть использует периодические полиалфавитные системы».

«Периодический» полиалфавитный шифр использует некую последовательность алфавитных замещений и затем повторяет ее. «Новейшие машины приводятся в действие электричеством и во многих случаях период представляет собой огромное число… Эти машинные системы намного более быстры и точны, чем ручные методы. Они могут даже объединяться с печатными и передающими устройствами таким образом, что при шифровке сохраняется запись зашифрованного сообщения и идет его передача; при дешифровке секретное сообщение принимается и переводится, все автоматически. Что касается существующих криптоаналитических методов, то шифровальные системы, полученные из некоторых из этих машин, очень близки к практической неразрешимости».

* * *

В базовой машине «Энигма» также не было никаких секретов. Она была представлена на конгрессе Международного почтового союза в 1923 г., вскоре после изобретения. Ее покупали и использовали банки. В 1935 г. британцы создали «Тайпекс», внеся некоторые изменения в конструкцию «Энигмы». Немецкие криптологи, в свою очередь, несколькими годами ранее модифицировали ее несколько другим способом, получив машину, которая, сохранив название «Энигма», оказалась намного более эффективной по сравнению с коммерческим аналогом.

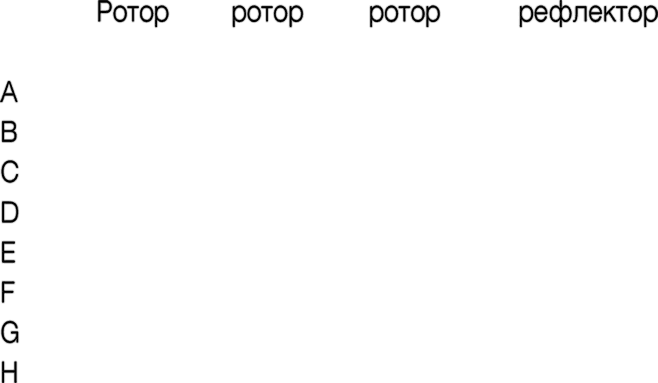

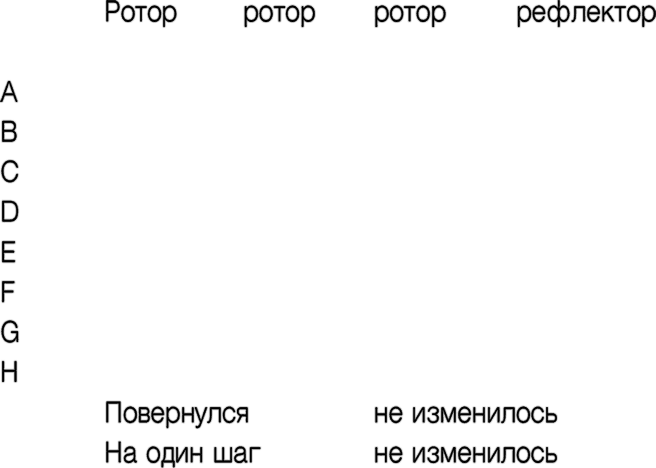

Все это не означало, что немецкая «Энигма», с которой теперь должен был бороться Алан Тьюринг, намного опережала свое время или даже лучшее из того, что могли предложить технологии конца 1930-х годов. Единственной особенностью «Энигмы», которая позволяла отнести ее к двадцатому или хотя бы к концу девятнадцатого столетия, было то, что она «приводилась в действие с помощью электричества». В ней использовались электрические провода, через которые автоматически осуществлялись серии алфавитных замещений, как показано на первом рисунке. Однако «Энигма» будет использоваться в фиксированном положении только для шифрования одной буквы, после чего самый удаленный от середины ротор повернется на одну позицию, создав новые связи между входом и выходом. Это показано на втором рисунке.

Рис. 1. Базовая «Энигма».

Для простоты мы представили на рисунке алфавит только из восьми букв, хотя на самом деле «Энигма» работала с обычным 26-буквенным английским алфавитом. На рисунке показано положение машины в конкретный момент ее работы. Линии обозначают провода, по которым течет ток. Простая система выключателей на входе работает таким образом, что при нажатии клавиши (например, В) ток течет по проводу (на рисунке показан жирной линией) и зажигает лампочку на панели дисплея (в данном случае – под буквой D). Для гипотетической восьмибуквенной «Энигмы» следующее положение будет выглядеть так:

Рис. 2

Для 26-буквенной «Энигмы» роторы имели 26 ? 26 ? 26 = 17 576 возможных положений. Они приводились в действие как в любом арифмометре, когда средний ротор поворачивался на одно деление, когда первый ротор совершал полный оборот, а крайний в направлении внутрь поворачивался на один шаг, когда средний ротор совершал полный оборот. «Рефлектор» же не двигался. На нем были закреплены провода, соединявшие выходы крайнего внутреннего ротора.

Таким образом, «Энигма» была полиалфавитной, с периодом, равным 17 576. Однако это было не «огромное число». На самом деле, для нее требовалась книга размером с арифметические таблицы для всех записанных алфавитов. Этот механизм, в действительности, не был прыжком в новую степень сложности. Роуз Болл в книге, изданной в 1922 г., предупредил (эту книгу Алан изучал в школе): «Часто рекомендуют использовать приборы, создающие шифры, которые меняются или могут меняться постоянно и автоматически… но следует принимать в расчет риск попадания таких приборов в руки посторонних. Поскольку в равной степени хорошие шифры можно создавать без помощи механических средств, я не думаю, что их применение можно рекомендовать».

Однако то, что создано с помощью машины, с легкостью может быть уничтожено с помощью машины. Вся сложность «Энигмы», какой бы совершенной машина ни была, становится бесполезной, как только она создает шифр, который может взломать противник, получивший в свое распоряжение копию машины. Она может создавать лишь иллюзию безопасности.

Конструкция «Энигмы» вовсе не была настолько продвинутой. Работавший на ней шифровальщик попрежнему выполнял нудную и занимающую много времени работу, отмечая, под какой буквой загорелась лампочка, и записывая ее на бумаге. Не существовало также автоматической печати и передачи сообщений. Их надо было передавать с помощью азбуки Морзе. Медлительную машину никак нельзя было считать оружием блицкрига, по технической сложности она не превосходила электрическую лампочку.

С точки зрения криптоаналитика, тем не менее, физические затраты шифровальщика и физическая конструкция машины значения не имели. Значение имело логическое описание – точно также как в машине Тьюринга. Все самое важное в «Энигме» содержалось в ее «таблице», списке ее положений и того, что она делает в каждом положении. И с точки зрения логики, действие «Энигмы» в любом данном конкретном положении имело очень специфическое свойство. Это была «симметричность», обусловленная «отражающей» природой машины. Для любой «Энигмы», в любом положении, истиной являлось то, что буква А при шифровке становится буквой Е, и затем в том же положении буква Е будет зашифрована как буква А. Алфавиты замещения, получающиеся из положения «Энигмы», всегда будут свопингами (обмен страниц данных между оперативной памятью и жестким диском для работы механизма виртуальной памяти. – Ред.).

Для гипотетической 8-буквенной машины в положении, показанном на первом рисунке, замещение будет выглядеть так:

Для машины в положении, показанном на втором рисунке, замещение будет следующим:

Это можно записать в виде свопингов: как (AE) (BD) (CG) (FH) в первом случае и как (AE) (BF) (CG) (DH) во втором случае.

У этого свойства «Энигмы» было практическое преимущество. Оно заключалось в том, что операция дешифровки была идентична операции шифровки. Получатель сообщения должен был лишь настроить машину точно таким же образом как отправитель, и загрузить зашифрованный текст. На выходе он получал расшифровку. Поэтому не было необходимости встраивать в машину режимы «шифровки» и «расшифровки», что делало ее работу менее подверженной ошибкам и путанице. Однако в этом же крылась и важнейшая уязвимость «Энигмы» – замещения всегда были именно особого вида, при этом буква не могла быть зашифрована самой собой.

Такова была базовая структура «Энигмы».

* * *

Но машины, использовавшиеся в военных целях, были гораздо сложнее. Начать с того, что три ротора не были жестко зафиксированы и могли сниматься и располагаться в любом порядке. До конца 1938 г. в машине было только три ротора, которые можно было располагать шестью способами. В этом случае машина предлагала 6 ? 17 576 = 105 456 различных буквенных замещений.

Однако более важной и сложной особенностью машины было подключение коммутационной панели. Это было самое важное отличие военной «Энигмы» от коммерческой, и оно очень нервировало британских аналитиков. Она обладала эффектом автоматически выполнять дополнительные свопинги, как перед входом в роторы, так и после выхода из них. Технически это выполнялось втыканием штепселей, укрепленных на концах каждого провода в панель с 26 отверстиями, как на телефонном коммутаторе. Для достижения необходимого эффекта требовались искусные электрические соединения и двужильные провода. До конца 1938 г. для немецких шифровальщиков-пользователей «Энигмы» считалось обычным делом иметь всего шесть или семь пар букв, соединенных подобным способом.

Таким образом, если роторы и рефлектор базовой машины были установлены так, что замещение выглядело как

А B C D E F G H I J K L M N O P Q R S T U V W X Y Z

C O A I G Z E V D S W X U P B N Y T J R M H K L Q F,

а провода коммутационной панели были установлены так, что соединяли пары

(AP) (KO) (MZ) (IJ) (CG) (WY) (NQ),

то в результате нажатия клавиши А электрический ток тек по проводу к букве Р, затем через роторы к букве N, затем по проводу – к букве Q.

Из-за симметричного использования коммутационной панели перед и после прохождением тока через роторы сохранялись самоинверсный характер базовой «Энигмы» и свойство каждой буквы никогда не шифроваться самой в себя. Если буква А зашифровывалась в букву Q, и, следовательно, при том же положении машины буква Q зашифровывалась в букву А.

Поэтому коммутационная панель не оказала влияния на этот полезный – но опасный – аспект базовой «Энигмы». Однако она же очень сильно увеличила огромное количество позиций «Энигмы». Существовало 1 305 093 289 500 способов соединения семи пар букв на коммутационной панели, для каждого из 6 ? 17 576 позиций роторов.

По-видимому, немецкие власти поверили в то, что эти изменения коммерческого варианта «Энигмы» очень сильно приблизили ее к рубежу «практической неразрешимости (невозможности расшифровки)». И все же, когда Алан 4 сентября присоединился к команде Блетчли, он обнаружил, что там все гудит от открытий, сделанных польскими криптоаналитиками. Ощущения были свежими и новыми, потому что технические материалы прибыли в Лондон только 16 августа. А в них указывались методы, с помощью которых поляки в течение семи лет расшифровывали сообщения, зашифрованные «Энигмой».

* * *

Во-первых, и это было обязательное условие, поляки сумели выяснить наличие проводов, соединенных с тремя роторами. Знать, что немцы используют машину «Энигма» – это одно, но узнать о наличии специальных проводов – это совсем другое дело. Сделать это в мирном 1932 году было настоящим подвигом. Это произошло благодаря усилиям французских спецслужб, чьи шпионы в сентябре и октябре 1932 г. добыли копию инструкций по применению машины. Инструкцию они передали полякам и затем – британцам. Разница заключалась в том, что в польском департаменте работали трое энергичных математиков, которые смогли использовать полученные документы, чтобы узнать о проводах.

Гениальные наблюдения, остроумные предположения и использование элементарной теории групп позволили понять, что в машине используются провода, и понять структуру рефлектора. Поняв все это, польские математики догадались, каким образом буквы на клавиатуре связаны с механизмом шифровки. Они могли быть соединены в полном беспорядке, чтобы внести дополнительную сложность в конструкцию машины. Однако поляки догадались и позднее убедились в том, что конструкция «Энигмы» не предусматривает эту потенциальную свободу. Буквы соединялись с ротором в алфавитном порядке. В результате поляки создали логическую, но не физическую копию машины и получили возможность использовать это обстоятельство.

Они смогли сделать эти наблюдения, только поняв очень специфический способ использования машины. Применяя этот метод, они продвинулись в направлении регулярной расшифровки материалов, зашифрованных с помощью «Энигмы». Они не сломали машину; они победили систему.

Базовый принцип использования «Энигмы» заключался в том, что ее роторы, кольца и коммутационная панель устанавливались определенным образом, затем осуществлялась шифровка сообщения, и после того, как это было сделано, роторы автоматически поворачивались на шаг. Однако для того, чтобы такая система связи функционировала, получатель должен был знать первоначальное положение машины. В этом заключалась фундаментальная проблема любой системы шифрования. Недостаточно было иметь саму машину, должен был также существовать согласованный и постоянный метод ее использования. Согласно методу, который применяли немцы, первоначальное положение машины частично определялось во время ее использования шифровальщиком. При этом неизбежно применялись индикаторы, и именно с помощью системы индикаторов полякам удалось добиться успеха.

На всю работу у поляков ушел год, результаты ее были занесены в картотеку. Но после этого детективная работа была фактически механизирована. Для определения комбинации длин циклов, которые соответствовали обмену шифрованными сообщениями за день, требовалось всего 20 минут поиска в картотеке. В результате аналитики идентифицировали позиции роторов, в которых те находились во время шифровки шести букв индикаторов. Имея эту информацию, аналитики могли вычислить все остальное и прочитать дневную шифропереписку.

Это был элегантный метод, но его недостаток заключался в том, что он полностью зависел от конкретной системы индикаторов. И это не могло продолжаться долго. Сначала у поляков перестала получаться расшифровка сообщений, зашифрованных «Энигмой», применяемой в германском военноморском флоте, и «… с конца апреля 1937 г., когда немцы изменили военно-морские индикаторы, они (поляки) смогли прочитать только военно-морскую переписку за период с 30 апреля по 8 мая 1937 г., и ту лишь в ретроспективе. Более того, этот небольшой успех не оставил им никаких сомнений в том, что новая система индикаторов сделала «Энигму» намного более безопасной…»

Затем, 15 сентября 1938 г., в тот день, когда Чемберлен прилетел в Мюнхен, произошла более серьезная катастрофа. Немцы изменили все остальные свои системы. Изменения были незначительны, но это означало, что в течение одной ночи все занесенные в каталог длины циклов стали совершенно бесполезны.

В новой системе базовая настройка (ground settings) больше не устанавливалась заранее. Теперь она выбиралась шифровальщиком, который таким образом должен был передать ее получателю. Это делалось простейшим способом – она передавалась как есть.

Безопасность этого метода базировалась на том, что установки колец менялись день ото дня.

В этом случае возникало слишком много возможных вариантов. Тогда польские математики пошли на радикально новый шаг. Они решили перебирать позиции роторов каждый раз заново, не делая каталоги заранее. Но это должен был делать не человек. Работа должна была выполняться машинами. К ноябрю 1938 г. они построили такие машины – фактически их было шесть, по одной на каждый возможный способ расположения роторов. Во время работы машины громко тикали, поэтому их назвали «Бомбами». В «Бомбах» использовалась электрическая схема «Энигмы». В ней применялся электрический метод распознавания обнаруженных «совпадений».

Однако едва поляки оснастили свои «Энигмы» электромеханической системой, как новое осложнение свело на нет их усилия. В декабре 1938 г. количество роторов в немецких «Энигмах» было увеличено с трех до пяти. Вместо шести возможных вариантов расположения роторов их число выросло до шестидесяти. Польские аналитики не испытывали недостатка в предприимчивости и преуспели в разработке новой системы расположения проводов благодаря ошибкам криптографов самозваной немецкой службы безопасности СД. Однако арифметика здесь была простой. Вместо шести «Бомб» теперь нужно было иметь шестьдесят! Вместо шести комплектов перфорированных листов теперь требовалось шестьдесят! Поляки проиграли. Так складывалась ситуация в июле 1939 г., когда британская и французская делегации прибыли в Варшаву. У поляков не было технических ресурсов для дальнейших разработок.

Так выглядела история процесса, которую услышал Алан. Сам процесс застопорился. И англичанам пришлось столкнуться с проблемой, которую поляки считали неразрешимой: «Вскоре после того как различные документы, предоставленные поляками – а именно, детали электропроводки – прибыли в GC&CS, появилась возможность расшифровать старые сообщения, ключи к которым были взломаны поляками, но более новые сообщения так и остались нерасшифрованными».

Требовалось предложить что-то совершенно новое. И именно в этот момент Алан впервые сыграл решающую роль.

Открытие было сделано далеко не сразу, и оно не было плодом раздумий и усилий одного человека. К его авторам, в первую очередь, следует отнести двух человек: Алан и Гордон Уэлчмен контролировали разработку изделия, которое позже стало известно как «британская Бомба».

Новая машина, как ее видел Алан, была намного более амбициозной, требовала наличия проводки для имитации «включений» от гипотетической коммутационной панели и средств распознавания не только простых соответствий, но и появляющихся противоречий.

Это было начало, и оно стало первым успехом Алана. Подобно большинству научных исследований военного времени, идея не требовала самых совершенных знаний. Скорее здесь была нужна квалификация такого же уровня, что и при проведении перспективных исследований, но применяемая при решении более простых проблем. Идея автоматизации процессов была достаточно известна в двадцатом веке. Ей не был нужен автор «Computable Nambers». Но его серьезный интерес к математическим (вычислительным) машинам, его увлеченность идеей работы как машина, были очень важны.

Алан смог реализовать свою идею в виде конструкции новой «Бомбы» в начале 1940 г. Она была запущена в производство, причем работа шла со скоростью, которую невозможно было представить в мирное время. Выпуском руководил Гарольд «Док» Кин на заводе компании «British Tabulating Machinery» в Летчуорте. Раньше здесь выпускали офисные счетные машины и сортирующие устройства, в которых реле выполняли простейшие логические функции, например, суммирование и распознавание. Теперь задачей завода был выпуск реле, выполняющих переключение «Бомбы» в случае «распознавания» позиции, где есть соответствие, и остановку машины. И снова Алан оказался тем самым человеком, который понял, что необходимо сделать. Сказался его необычный опыт знакомства с релейными множителями, который помог вникнуть в проблему выполнения логических манипуляций в такого рода технике. Возможно, в 1940 г. не было никого, кто мог бы контролировать эту работу лучше его. Надежда вскоре оправдалась: «В конце года, – говорится в отчетах GC&CS, – наш эмиссар вернулся с важнейшей новостью о том, что шифр взломан (28 октября, Грин) на … листах, которые он привез с собой. Мы немедленно приступили к работе над ключом (25 октября, Грин)…; впервые шифр «Энигмы», использованный в военное время, был взломан в январе 1940 г.». В отчете GC&CS далее говорится: «Внесли ли немцы изменения в свою машину на Новый год? Пока мы ждали … было взломано еще несколько шифров 1939 г. Благоприятный день, наконец, настал… Листы были наложены…и «Красный» (шифр) от 6 января был взломан. Вскоре последовали другие шифры…»

Счастье улыбнулось британцам. Англичане использовали и другие методы – алгебраические, лингвистические, психологические. Но это всегда было очень сложно, потому что правила постоянно менялись, а они должны были действовать максимально быстро, чтобы не отставать. Они держались изо всех сил, стоило им отстать на несколько месяцев, и они бы не смогли догнать немцев. Весной 1940 г. положение было особенно шатким, они держались на находчивости и интуиции.

Догадываться и надеяться – это самая полная характеристика действий британцев. Правительство немногим лучше общественности понимало в том, что надо делать, чтобы выиграть войну, и что вообще происходит.

Кроме того, оказалось, что шифровки люфтваффе, на прочтение которых в Блетчли потратили столько времени и сил в марте 1940 г., состоят, в большинстве своем, из детских стишков, отправленных в качестве тренировки. Даже там, где аналитики были заняты захватывающей работой, часто ощущалось чувство оторванности от жизни и разочарования. То же самое было в Кембридже. Алан вернулся туда на время увольнения, чтобы поработать над некоторыми математическими проблемами и повидаться с друзьями. В Кингс-колледж им пришлось провести некоторое время в бомбоубежище, но бомбежка так и не началась. Три четверти детей, эвакуированных из Кембриджа, вернулись домой к середине 1940 г.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

В правительственной командировке

В правительственной командировке 1Бойкий Николай Цыганов, вхожий во все окружные и центральные военные учреждения, и тот не мог ничего узнать о судьбе Игоря — как будто испарился человек.Единственное, что он услышал: Мальгин в правительственной командировке.Что сказать

Глава 5. Счастливое время на правительственной даче, или Перед детством все равны

Глава 5. Счастливое время на правительственной даче, или Перед детством все равны Нет причин сомневаться, когда Муслим Магомаев говорит о своем родственнике: честный, добрый, справедливый, добросовестный, порядочный в работе, в жизни, в отношениях… И это при том, что дядя

74. Канал правительственной связи

74. Канал правительственной связи Поступив в военное училище, буквально с первых же минут мы испытали острый приступ лавинообразного шока от ошеломляющего давления и всевозможной муштры, от бесконечных занятий и «бестолковой беготни», которые обрушились на нас —

Секретная встреча в Шлиссельбурге

Секретная встреча в Шлиссельбурге В 1762 году в России было два императора и одна императрица — Екатерина Алексеевна. До 28 июня она была лишь императрицей-женой, а после этого превратилась в самодержицу. Императоры же были Петр Федорович (Петр III) и Иван Антонович (Иван VI,

Глава 7 Все врут, или тринадцать способов получения PIN-кодов

Глава 7 Все врут, или тринадцать способов получения PIN-кодов Надо мыслить. Меня, например, кормят идеи. Остап Бендер — Вернемся к нашим баранам, точнее, PIN-кодам, — заявила моя адвокат во время своего следующего визита ко мне. — Итак, где ты брал «пины» к карточкам?«Пины»…

КРАЖА КОНСУЛЬСКИХ ШИФРОВ

КРАЖА КОНСУЛЬСКИХ ШИФРОВ Случай, о котором хочу рассказать, произошел незадолго до моего отъезда в Афганистан. Мы сидели на загородной вилле, предоставленной в распоряжение сотрудников ОГПУ, на квартире у начальника контрразведывательного отдела Стырне. Нас в комнате

Глава 13. Секретная встреча

Глава 13. Секретная встреча Марш по улицам Ливерпуля оказался тяжким испытанием, которое членам команды «U-99» не суждено было забыть. Ливерпуль был оперативным центром сражения на Атлантике. Здесь формировались конвои, сюда приезжали жены и возлюбленные моряков. Новости

7 Взломщики шифров

7 Взломщики шифров В июле 1942 года аналитики Блетчли-Парка — секретного шифровального центра, спрятанного в сельской глубинке Бакингемшира, — расшифровали одно из самых странных посланий за всю войну. Посланное с радиостанции абвера в Нанте в парижскую штаб-квартиру

Секретная экспедиция

Секретная экспедиция М. И. Платов — Павлу I,10 февраля 1801 года:«С высочайшим Вашего Императорского Величества повелением к генералу от кавалерии Орлову явился я 4-го сего февраля. Предписания о выступлении в поход всему Войску Донскому даны через нарочных. Из отдаленных

Блетчли-Парк

Блетчли-Парк В конце 1943 года другой электронный компьютер, использующий электронные лампы, собирали в условиях строгой секретности в подвале викторианской усадьбы из красного кирпича, расположенной в городе Блетчли. Но в то время немногие посторонние знали об этом и не

Глава 4 СЕКРЕТНАЯ ПЕРЕПИСКА

Глава 4 СЕКРЕТНАЯ ПЕРЕПИСКА В лагерь номер 13 в Суонвике для военнопленных немецких офицеров первые его обитатели были переведены из переполненного лагеря Гриздейл-Холл. Когда мы прибыли в лагерь, там уже находилось около восьмидесяти пленных, большинство из которых

Блетчли-Парк

Блетчли-Парк В конце 1943 года другой электронный компьютер, использующий электронные лампы, собирали в условиях строгой секретности в подвале викторианской усадьбы из красного кирпича, расположенной в городе Блетчли. Но в то время немногие посторонние знали об этом и не

«Секретная» спецкомиссия

«Секретная» спецкомиссия 217 депутатов, к сожалению, уже без Рохлина, подписавшихся за проведение процесса выдвижения обвинения против президента, поручили представлять свои интересы в Специальной комиссии Госдумы девяти депутатам, среди которых был и Илюхин. Сама

В центре правительственной деятельности

В центре правительственной деятельности То, что бросалось в глаза каждому свежему человеку и о чём я знал и раньше, была необыкновенная простота личных отношений. МИД являлся одним из самых малочисленных ведомств: в центральных установлениях Петербурга было в это время,

Секретная полиция

Секретная полиция Через некоторое время Мэхди просит нас покинуть его квартиру с той же легкостью, с которой пригласил в гости.Мы возвращаемся в арт-парк в надежде отыскать кого-нибудь, кто сможет принять нас на ночлег. Я нахожу в мусорном баке кусок картона и пишу на нем